Cyberrecovery: Bescherm je Data op basis van een Robuuste IT Referentie Architectuur

Door Arjen Mossinkoff

In de vorige 3 blogs bespraken we 1) onze visie & trends op cyber dreiging, 2) de Cyber Recovery assessment en 3) de technologische antwoorden erop en hoe we deze bij E-Storage vertalen naar een methodische aanpak in 5 stappen. In deze vierde blog kijken we hoe je IT referentie architectuur je data kan beschermen.

In een wereld waar cyberdreigingen steeds geavanceerder worden, is het beschermen van bedrijfsdata niet langer optioneel, maar een absolute noodzaak. Cyberaanvallen zoals ransomware richten zich steeds vaker niet alleen op primaire systemen, maar ook op back-ups, waardoor traditionele databescherming niet langer voldoende is.

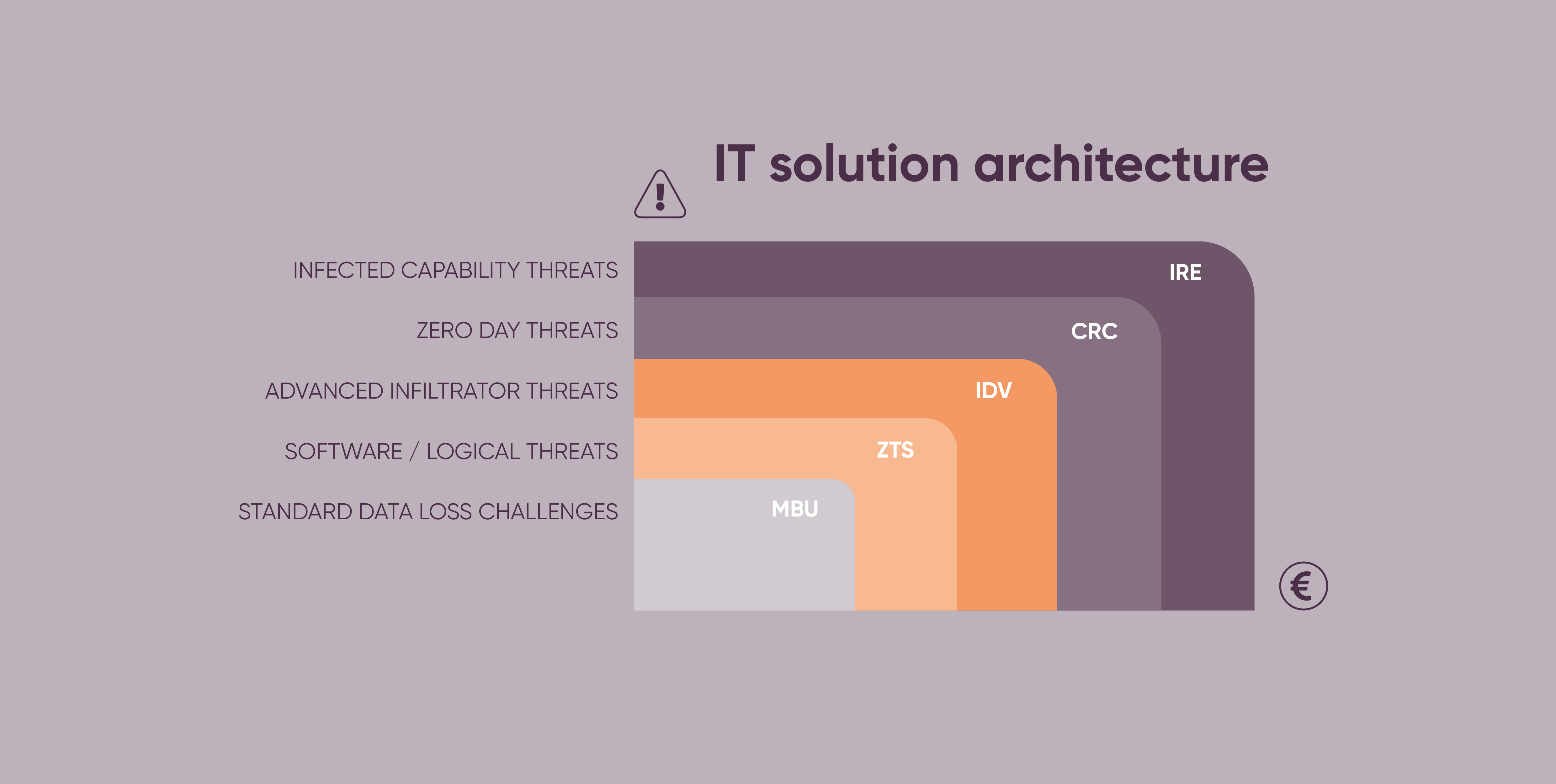

Om organisaties te helpen bij het maken van de juiste keuzes, biedt de Cyber Recovery IT Referentie Architectuur een duidelijke structuur met vijf essentiële beschermingsbouwblokken. Elk van deze bouwblokken verhoogt de weerbaarheid tegen cyberdreigingen, maar vraagt ook om extra investering en implementatie-inspanningen.

1. Mirrored Backup: ‘De Basis van Databescherming’

Een solide en bewezen methode om data veilig te stellen is de 3-2-1 back-up strategie:

– 3 kopieën van de data (origineel en twee extra kopieën)

– 2 verschillende opslagmedia

– 1 off-site kopie

Deze aanpak voorkomt dataverlies door menselijke fouten, hardware- of softwareproblemen en data-corruptie. Dit is de basis van Enterprise data protectie en vormt de eerste verdedigingslinie tegen bedreigingen.

2. Zero Trust Solution (ZTS): ‘Vertrouw Niemand, Verifieer Alles’

Moderne aanvallen richten zich niet alleen op productiegegevens, maar ook op back-ups. Daarom is het essentieel om een Zero Trust Architectuur te implementeren, gebaseerd op het ‘Assume Breach’ principe. Hierbij wordt aangenomen dat aanvallers al toegang hebben verkregen tot het netwerk, waardoor beveiliging op alle niveaus noodzakelijk is:

– Strikte netwerksegmentatie en toegangscontroles

– Minimaal benodigde rechten voor gebruikers

– Standaard geblokkeerde communicatie en beveiligingshardening

Hiermee worden risico’s van gecompromitteerde accounts en insider threats drastisch verminderd.

3. Immutable Data Vault (IDV): ‘De Onveranderlijke Kluis’

Een stap verder in beveiliging is het gebruik van een Immutable Data Vault (IDV). Dit is een volledig geïsoleerde opslagomgeving waarin back-updata onveranderbaar wordt opgeslagen voor de duur van de retentieperiode.

– Geïsoleerd netwerk losgekoppeld van productie

– Alleen geautoriseerd beheerpersoneel heeft toegang

– Data kan niet worden gewijzigd of verwijderd

Hierdoor blijft een schone en intacte kopie van kritieke bedrijfsdata altijd behouden, zelfs bij een aanval op het primaire netwerk.

4. Cyber Recovery Capability (CRC): ‘Geavanceerde Detectie en Air-Gap Beveiliging’

De Cyber Recovery Capability (CRC) voegt een extra laag bescherming toe door gebruik te maken van een fysieke air-gap. Dit betekent dat de CRC alleen verbinding maakt met de data protectie omgeving op momenten dat nieuwe back-ups worden opgehaald. Daarnaast wordt de opgeslagen data continu geanalyseerd met behulp van:

– Malware scanning en anomaly detection

– Identificatie van verdachte patronen zoals gewijzigde bestandsextensies, corrupte bestanden en gedeeltelijk versleutelde data

– Gebruik van een cleanroom faciliteit voor forensische analyse

Met deze aanpak kunnen onbekende dreigingen, zoals zero-day exploits, vroegtijdig worden opgespoord en geëlimineerd.

5. Isolated Recovery Environment (IRE): ‘Testen en Herstellen zonder Risico’

Een Isolated Recovery Environment (IRE) biedt een volledig afgeschermde omgeving waar organisaties hun cyber recovery plan kunnen testen en uitvoeren. Dit zorgt ervoor dat kritieke applicaties en IT-diensten zoals AD, DNS en NTP snel hersteld kunnen worden bij een aanval. De voordelen van een IRE:

– Regelmatige tests van herstelprocedures minimaliseren downtime

– Schone en geanalyseerde data kan veilig worden teruggezet

– Herstelwerkzaamheden kunnen onafhankelijk van de productieomgeving worden uitgevoerd

In geval van een cyberaanval biedt de IRE de mogelijkheid om zonder afhankelijkheid van productie direct aan de slag te gaan met herstelwerkzaamheden.

Conclusie: Veerkrachtig Herstellen met de Juiste Strategie

De dreiging van cyberaanvallen is reëel en constant in ontwikkeling. Door een gelaagde aanpak te hanteren en de juiste beveiligingsmaatregelen te implementeren, kunnen organisaties niet alleen hun data beschermen, maar ook zorgen voor een snelle en gecontroleerde herstelprocedure.

De Cyber Recovery IT Referentie Architectuur biedt een gestructureerde manier om de juiste keuzes te maken, afgestemd op risico’s, compliance vereisten en budget.

Meer weten?

Wil je meer weten over hoe jouw organisatie cyber resilience kan verbeteren? Neem contact met ons op en ontdek hoe wij je kunnen helpen bij het opzetten van een robuust cyber recovery plan!

Koen Timmermans

ktimmermans@e-storage.nl

+31651390807